Penghitungan biaya gudang diperlukan untuk menetapkan biaya logistik. Bersama biaya transportasi, biaya gudang menjadi komponen biaya logistik perusahaan. Bagi perusahaan yang mengelola Gudang secara internal, penting untuk memahami bagaimana menghitung biaya gudang. Selanjutnya,bagaimana mengendalikan biaya gudang untuk mendapatkan penurunan biaya gudang.

Sementara bagi perusahaan penyedia jasa logistik atau third-party logistics (3PL), penghitungan biaya gudang untuk menentukan harga jasa pergudangan ke pelanggan. Kemudian, bagaimana melakukan perbaikan operasional untuk menurunkan biaya gudang, sehingga harga jual jasa gudang yang dibebankan ke pelanggan semakin murah, atau mendapatkan peningkatan keuntungan.

Pembebanan biaya

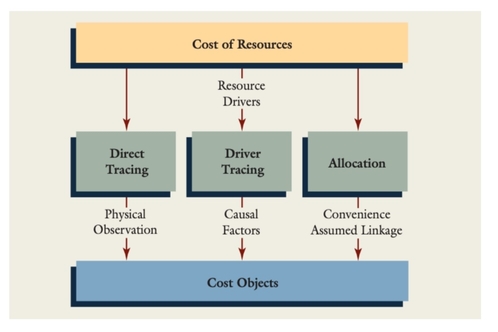

Biaya merupakan pemakaian sumber daya yang dibebankan ke obyek biaya. Obyek biaya ini bisa berupa apa saja yang akan kita hitung biayanya. Contoh obyek biaya antara lain produk, layanan, departemen, dan pelanggan. Setidaknya, ada tiga metode pembebanan biaya ke obyek biaya (Hansen, Moven, Gekas, dan McConomy, 2012).

Gambar metode pembebanan biaya. Sumber: Hansen, et al, 2012

Pertama, pembebanan biaya secara langsung (direct tracing) ke obyek biaya. Pada metode ini, biaya dibebankan ke obyek biaya sesuai pemakaian sumber daya yang dapat diidentifikasi dan diobservasi secara fisik.

Contoh pembebanan biaya direct tracing adalah biaya tenaga kerja di gudang yang melaksanakan kegiatan penerimaan barang (receiving). Biaya tenaga kerja untuk kegiatan penerimaan barang di gudang dapat diidentifikasi dan dibebankan secara langsung ke obyek biaya. Berapa jumlah tenaga kerja yang digunakan, berapa jam kerjanya, dan berapa upah yang dibayarkan dapat dibebankan secara langsung ke obyek biaya gudang.

Idealnya, semua biaya sebaiknya dapat dibebankan secara langsung ke obyek biaya. Sayangnya, tidak semua biaya dapat dibebankan secara langsung ke obyek biaya. Beberapa sumber daya yang digunakan untuk melaksanakan kegiatan atau proses operasi gudang tidak dapat secara akurat diidentifikasi atau diobservasi secara langsung ke obyek biaya.

Contoh biaya listrik untuk mengoperasikan ban berjalan (conveyor belt). Tidaklah praktis bila kita harus mengamati berapa pemakaian listrik dari setiap conveyor belt yang digunakan di gudang, misalnya dengan pemasangan alat pemakaian listrik (energy power meter atau watt meter) pada setiap conveyor belt. Kita cukup menghitung berapa kwh (kilo watt hour), yaitu berapa kilo watt dalam satu jam sesuai keterangan angka power yang tercantum di conveyor belt tersebut. Dalam hal ini, jam pemakaian conveyor belt merupakan pemicu biaya (cost driver) listrik.

Metode pembeban biaya dengan menentukan pemicu biaya disebut driver tracing. Metode driver tracing ini diterapkan bila pembebanan biaya dengan menggunakan direct tracing tidak mungkin bisa dilakukan. Metode driver tracing membebankan biaya ke obyek biaya dengan menentukan pemicu biaya (cost driver), yaitu hubungan sebab-akibat (cause-effect) biaya dengan obyek biaya. Pada contoh biaya listrik conveyor belt, jam pemakaian merupakan cause dan biaya listrik merupakan effect.

Metode pembebanan biaya berikutnya adalah metode alokasi biaya (cost allocation). Metode ini digunakan bila kedua metode pembebanan biaya, yaitu direct tracing dan driver tracing tidak bisa diterapkan. Metode cost allocation merupakan pembebanan biaya secara tidak langsung (indirect cost assignment).

Umumnya biaya tidak langsung (indirect cost) dibebankan ke obyek biaya menggunakan metode ini. Karena hubungan biaya dengan obyek biaya tidak dapat diidentifikasi secara langsung atau tidak ada hubungan sebab-akibat, maka alokasi biaya dilakukan berdasarkan pertimbangan kemudahan (convenience) atau asumsi yang masuk akal. Contoh, biaya depresiasi bangunan gudang, dibebankan ke biaya penerimaan barang didasarkan luas ruangan (space) yang digunakan untuk kegiatan penerimaan barang. Dalam hal ini, luas ruangan merupakan dasar alokasi pembebanan biaya depresiasi bangunan gudang.

Menghitung biaya Gudang

Biaya gudang dihitung berdasarkan biaya pemakaian sumber daya yang digunakan untuk menghasilkan produk atau layanan pergudangan. Umumnya proses operasi pergudangan mencakup penerimaan barang (receiving), penempatan barang (put away), penyimpanan barang (storage), pengambilan barang (picking), dan penyiapan pengiriman barang (shipping).

Brian J. Gibson, dalam Coyle (2017) menjelaskan aktivitas yang dilakukan pada setiap proses operasi pergudangan:

- Penerimaan barang (receiving). Menerima barang dari moda transportasi atau menerima barang yang dikirim dari pabrik. Pada proses operasi penerimaan barang, kegiatan yang dilakukan adalah memeriksa jadwal kedatangan angkutan (schedule carriers), memverifikasi order, memeriksa barang (inspect freight), dan membongkar barang (unloading vehicles).

- Penempatan barang (put away). Setiap jenis barang diidentifikasi dengan jumlah stock-keeping unit (SKU) dan pencatatan kuantitas barang yang diterima. Selanjutnya, mengirim barang ke penyimpanan, barang disortir dan diletakkan di tempatnya (put away).

- Penyimpanan barang (storage). Barang disimpan dalam penyimpanan dan dibawah perlindungan yang baik sampai saatnya dibutuhkan.

- Pengambilan barang (order picking). Jenis barang yang dibutuhkan dari stock harus dipilih dari penyimpanan dan dibawa ke area penyusunan.

- Penyusunan pengiriman. Barang yang dibuat menjadi satu pesanan dibawa bersamaan dan diperiksa jika ada kelalaian atau kekeliruan. Pencatatan pesanan selalu diperbaharui.

- Pengiriman barang. Pesanan dikemas, dokumen pengiriman disiapkan, dan barang dimuat di kendaraan yang tepat.

Untuk melaksanakan kegiatan operasi pergudangan tersebut diperlukan sumber daya. Umumnya, sumber daya yang digunakan dalam operasi pergudangan berupa bangunan gudang, peralatan penanganan material (material handling equipment, MHE), tenaga kerja, teknologi, energi, dan perlengkapan (supplies).

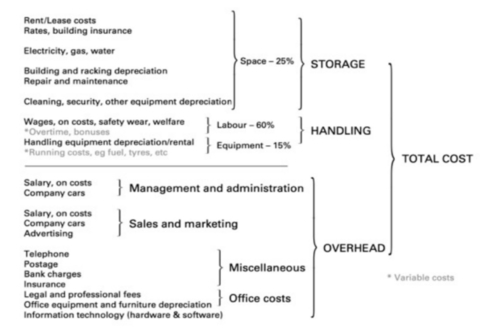

Berdasarkan setiap jenis sumber daya yang digunakan dalam gudang, kita mengelompokkan jenis biaya gudang (Richards, 2018) sebagai berikut:

1. Biaya penyimpanan (storage cost). Biaya penyimpanan berasal dari penggunaan ruangan (space) gudang, yang terdiri dari:

- Biaya sewa bangunan dan tanah, atau biaya depresiasi bangunan, bergantung pada bagaimana bangunan dan tanah diperoleh. Bila bangunan dan tanah untuk Gudang diperoleh secara sewa, maka disebut biaya sewa (rent atau leasing cost). Sementara bila bangunan dan tanah diperoleh dengan cara investasi atau membangun, disebut biaya depresiasi.

- Asuransi bangunan.

- Pajak daerah, misalnya Pajak Bumi dan Bangunan, atau retibusi.

- Biaya listrik dan telekomunikasi.

- Biaya sewa atau depresiasi peralatan gudang.

- Biaya sewa atau depresiasi rak.

- Biaya peralatan refrigeration.

- Biaya reparasi dan pemeliharaan.

- Biaya kebersihan dan keamanan gudang.

- Biaya pembuangan limbah (waste disposal).

2. Biaya penanganan (handling cost). Biaya penanganan barang di gudang berupa:

- Biaya tenaga kerja langsung: upah, lembur, pelatihan, asuransi kesehatan dan tenaga kerja, dan pakaian alat pelindung diri (APD).

- Biaya material handling equipment (MHE): biaya sewa, biaya depresiasi, dan biaya operasional MHE, seperti biaya pemakaian bahan bakar (fuel), biaya pemakaian baterai, ban, dan oli.

- Biaya pengepakan.

3. Biaya overhead (overhead cost). Umumnya, biaya overhead gudang terdiri dari:

- Biaya gaji manajer dan staf administrasi gudang.

- Biaya sewa atau depresiasi kendaraan kantor.

- Biaya administrasi.

- Biaya IT, baik hardware maupun software.

- Biaya sewa atau depresisasi peralatan kantor.

- Biaya pemasaran, khusus perusahaan 3PL.

Gambar struktur biaya gudang. Sumber: Richards, 2017

Selanjutnya, untuk menghitung biaya gudang diperlukan informasi sebagai berikut:

- Jenis sumber daya.

- Kuantitas atau volume penggunaan atau pemakaian sumber daya.

- Biaya atau tarif per unit.

Biaya total gudang diperoleh dengan cara mengalikan kuantitas atau volume penggunaan atau pemakaian setiap sumber daya dengan biaya atau tarif per unit.

Manajer gudang memerlukan pemahaman yang komprehensif tentang biaya gudang. Hal ini penting, tidak hanya dalam penyusunan dan pengendalian anggaran biaya gudang, namun untuk mengalokasikan biaya gudang ke obyek biaya dan pembebanan biaya atas layanan gudang yang diberikan ke pelanggan.

Lebih jauh, penentuan biaya gudang dapat mengidentifikasi pelanggan atau produk yang merugi. Hanya jika kita mempelajari angka-angkanya dengan cukup mendalam.

Dr. Zaroni, CISCP, CFMP, CMILT

Dosen Magister Teknik Industri FTI UII ; Chartered Member in Logistics & Transport (CMILT)

Referensi

Don R. Hansen, Maryanne M. Mowen, George A. Gekas, and David J. McConomy, Cornerstones of Cost Accounting, First Canadian Edition, Cengage Learning, 2012

John J. Coyle, C. John Langley, Jr., Robert A. Novack and Brian J. Gibson, Supply Chain Management: A Logistics Perspective, Tenth Edition, Cengage Learning, 2017

Richards, Gwynne. Warehouse management: a complete guide to improving efficiency and minimizing costs in the modern warehouse, 3rd edition, Kogan Page Limited, CILT, 2018

Giri Mekar, Bandung, 1 Agustus 2021